Maximize a flexibilidade e a agilidade no gerenciamento de grandes volumes de dados, garantindo alta disponibilidade e economia de recursos

Com a crescente demanda por soluções que acompanhem o volume e a complexidade dos dados, muitas empresas enfrentam o desafio de escalar suas infraestruturas de TI de forma eficiente. Nesse contexto, o MongoDB tem se destacado como uma das principais plataformas para gerenciar grandes volumes de dados, fornecendo uma arquitetura escalável e flexível.

Neste blogpost, discutimos como o MongoDB pode ser uma peça-chave na transformação digital das empresas, proporcionando a elasticidade e performance necessárias para enfrentar os desafios do mercado atual.

Por que MongoDB é a escolha ideal para infraestruturas escaláveis?

O MongoDB é um banco de dados NoSQL desenvolvido para lidar com grandes volumes de dados não estruturados e semi-estruturados. Diferente dos bancos de dados relacionais tradicionais, o MongoDB armazena os dados em formato de documentos JSON, oferecendo maior flexibilidade no armazenamento de diferentes tipos de dados.

Entre as principais vantagens do MongoDB, estão:

Escalabilidade Horizontal

Uma das principais razões pelas quais muitas empresas adotam o MongoDB é sua capacidade de escalabilidade horizontal. Isso significa que, em vez de aumentar a capacidade de um único servidor (escalabilidade vertical), o MongoDB permite distribuir a carga de trabalho entre vários servidores. Esse processo, conhecido como “sharding”, torna possível adicionar novos nós à medida que o volume de dados e o número de requisições aumenta, sem comprometer o desempenho.

Alta Disponibilidade

Empresas que trabalham com operações críticas não podem se dar ao luxo de ter suas infraestruturas offline. Com o MongoDB Replica Set, é possível configurar réplicas de dados em diferentes servidores. Isso garante que, mesmo que um servidor falhe, outro possa assumir as operações imediatamente, minimizando o tempo de inatividade.

Flexibilidade de Dados

Ao contrário de bancos de dados relacionais que exigem esquemas rígidos e estruturados, o MongoDB permite que os dados sejam armazenados em documentos flexíveis, que podem ter diferentes estruturas e campos. Isso proporciona uma vantagem para empresas que lidam com dados variáveis e que precisam de agilidade para adaptar seus bancos de dados rapidamente.

Desempenho em Grande Escala

O desempenho é outro ponto forte do MongoDB. Sua arquitetura distribuída permite que grandes volumes de dados sejam processados rapidamente, suportando milhões de requisições simultâneas sem perda significativa de velocidade.

Casos de Uso de MongoDB em Infraestruturas Escaláveis

Seu uso já é amplamente adotado por empresas que buscam soluções robustas e escaláveis para suas necessidades de armazenamento de dados. Alguns exemplos de setores que mais se beneficiam desta tecnologia incluem:

- E-commerce

Plataformas de e-commerce lidam com grandes quantidades de dados de produtos, clientes, transações e inventário. O MongoDB permite que essas plataformas escalem rapidamente, acomodando picos de tráfego durante eventos de vendas, como a Black Friday.

- Fintechs

As fintechs precisam de infraestruturas que suportem o alto volume de transações financeiras com rapidez e segurança. O MongoDB oferece suporte para essas operações críticas, além de garantir conformidade com regulamentos de segurança de dados.

- Aplicativos de Mídia Social

Aplicativos como redes sociais e plataformas de streaming precisam processar grandes volumes de dados de usuários, incluindo posts, comentários, vídeos e fotos. O MongoDB garante que essas plataformas mantenham a performance alta mesmo com milhões de usuários ativos ao mesmo tempo.

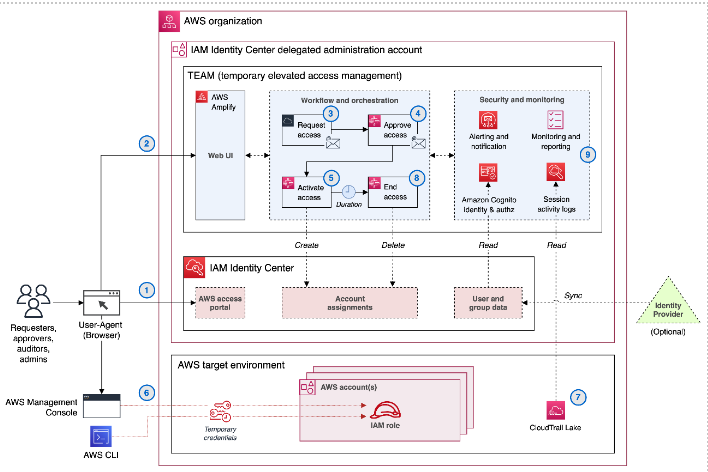

Como a ORAEX pode ajudar na adoção do MongoDB

A ORAEX é parceira especializada em consultoria e implementação de soluções de infraestrutura de TI, incluindo MongoDB. Nossa equipe de especialistas oferece suporte técnico e estratégico para ajudar sua empresa a:

- Desenvolver arquiteturas escaláveis.

- Implementar soluções de alta disponibilidade e recuperação de desastres.

- Garantir performance otimizada em grandes volumes de dados.

- Integrar o MongoDB com suas plataformas existentes de forma eficiente e segura.

Nossa abordagem é sempre personalizada, levando em consideração as necessidades específicas de cada cliente e criando soluções que promovam agilidade, segurança e escalabilidade.

Entre em contato conosco e descubra como podemos transformar seus processos de armazenamento de dados.